Operar el equipo de computo aplicando las normas de seguridad e higiene para el equipo (reglamentos e instructivos del fabricante o dispociciones vigentes general de trabajo)

Los aspectos que tienes que tener en cuenta en cuanto a la seguridad básicamente son la seguridad física y lógica. La seguridad física se trata de proteger el hardware, y la seguridad lógica de proteger los datos.

En cuanto a la higiene es importante tanto como para las personas como para las computadoras en un centro de cómputo. En cuanto a las personas es trivial. En cuanto a las computadoras, los líquidos y las partículas de polvo son un potencial riesgo, especialmente el líquido.

Para las personas hay que tener en cuenta lo que se llama "Ergonomía Informática", consiste en estudiar cómo hacer que los elementos que utiliza una persona se adapten a esta y no la persona a los elementos. Básicamente se trata de las posturas en las que esta la persona al usar la computadora, la forma del teclado, el mouse, la posición de la pantalla, etc.

Prevencion accidentes en situacion de riesgo

Cuando se cuenta con varias computadoras es necesario educar a los usuarios, hacerles ver lo importanteque es la información y lo grabe que sería que se perdieran los datos, por lo que es muy importanteprevenir situaciones de riesgo y considerar lo siguiente:

Factores ambientales.

Incendios.Los incendios son causados por el uso inadecuado de combustibles, fallas deinstalaciones inalámbricas defectuosas y el inadecuado almacenamiento y traslado de sustanciaspeligrosas.

InundacionesEs la invasión de agua por exceso de escurrimientos superficiales o por acumulación en terrenos planos, ocasionada por falta de drenaje ya sea natural o artificial. Esta es una de las causas de mayores desastres en centros de cómputo.

Sismos.

Estos fenómenos sísmicos pueden ser tan poco intensos que solamenteinstrumentos muy sensibles los detectan, o tan intensos que causan la destrucción de edificios y hastala perdida de vidas humanas.

Humedad.Se debe proveer de un sistema de calefacción, ventilación y aireacondicionado separado, que se dedique al cuarto de computadoras y al área de máquinas en formaexclusiva.

Factores humanos.

RobosLas computadoras son posesiones valiosas de las empresas, y están expuestas,de la misma forma que están expuestas las piezas de stock e incluso el dinero. Muchas empresasinvierten millones de dólares en programas y archivos de información, a los que dan menor protecciónde la que dan a una máquina de escribir o a una calculadora, y en general a un activo físico.

Actos vandálicos.

En las empresas existen empleados descontentos que pueden tomar represalias contra los equipos y las instalaciones.

Actos vandálicos contra el sistema de red.

Muchos de estos actos van relacionadoscon el sabotaje.

FraudeCada año millones de dólares son sustraídos de empresas y, en muchasocasiones las computadoras han sido utilizadas para dichos fines.

Sabotaje

Es el peligro mas temido en los centros de cómputo. Empresas que hanintentado implementar sistemas de seguridad de alto nivel, han encontrado que la protección contra elsaboteador es uno de los retos más duros, el saboteador puede ser un empleado o un sujeto ajeno ala empresa

Establecer politicas de prevencion de accidentes

Tener las computadora vigiladas constantemente pueden ayudar a mantenerlas en buen estado casi siempre y para evitar el acceso de personas no autorizadas, accidentes como incendios en caso de un desalojo personal también el área donde se guarda software, respaldos, papelería etc.

En algunos casos como en empresas privadas se consideran como aéreas de acceso restringido deben de contar con "seguridad informatica" contra incendios como alarmas o puertas de emergencias deberá asignar lugares visibles para colocar señalamientos de “no fumar” y “no comer” dentro del centro de cómputo ya que pueden ocasionar daños a los equipos devén de asegurar que se utilicen cestos de basura no filmables y que toda la basura acumulada se remueva diariamente deberán estar atentos a las condiciones de seguridad de los centros de cómputo. y reportar si alguien hace un mal uso de los equipos y no debe ser muy publica esta zona de computa ya que puede llegar la información o gente no deseado que puedan robarlos.

Utilizar los equipos de seguridad

La seguridad informática se enfoca en la protección y la privatización de sus sistemas y en esta se pueden encontrar dos tipos: La seguridad lógica que se enfoca en la protección de los contenidos y su información y la seguridad física aplicada a los equipos como tal, ya que el ataque no es estrictamente al software y también al hardware y también la infraestructura informática es una parte fundamental para la preservación del activo mas valioso que es la información, así mismo se busca mantener la confidencialidad, integridad, autenticidad, y disponibilidad que son los datos recordando símbolos que representan hechos, situaciones, condiciones o información es el resultado de procesar o transformar los datos la información es significativa para el usuario.

El nivel de seguridad activa de un sistema en la protección antes posible intentos de comprometer los componentes que los que integran un Firewall por ejemplo la seguridad activa filtra el acceso a ciertos servicios en determinados conexiones para bloquear el intento de ataque desde algún de ellos.

Seguridad Física y Lógica

Física: se utiliza para proteger el sistema informático utilizando barreras físicas y mecanismos de control se empieza a proteger físicamente el sistema informático las amenazas físicas pueden ser provocadas por el hombre de forma accidental o voluntaria o bien de factores naturales, donde dentro de las provocada por el ser humano encontramos amenazas tipo: Accidentales, como barrado accidental, olvido de la clave… deliberadas: como robo de la clave, borrado deliberado de la información, robo de datos confidenciales…dentro de las provocadas por factores naturales podemos encontrar: incendios e inundaciones. La mayor parte de los sistemas de seguridad física se pueden encuadrar dentro se la seguridad pasiva y los de la seguridad lógica en la seguridad activa aunque existen excepciones como por ejemplo: los controles de acceso a un edificio, climatizador, disparador de calor de los procesadores. Dentro de la seguridad informática la seguridad lógica hace referencia a la aplicación de mecanismos y barreras para mantener el resguardo y la integridad de la información dentro de un sistema informático La seguridad lógica se complementa seguridad física.

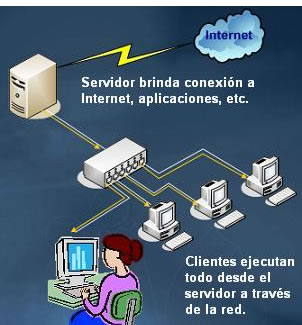

Logica: se encarga de asegurar la parte software de un sistema informático que se compone de todo lo que no es físico es decir programas y los datos la seguridad lógica se encarga de controlar el acceso al sistema informático desde el punto de vista del software se realice correctamente y por usuarios autorizados ya sea dentro del sistema informático como desde fuera es decir , desde una red externa usando VPN ( protocoles de PPP, PPTP…) dentro de la seguridad lógica tenemos una serie de programas o software como el sistema operativo que se debe encargar de controlar el acceso de los procesos o usuarios a los recursos del sistema cada ves los sistemas operativos controlan mas la seguridad del equipo informático ya sea por parte de un error, por el uso incorrecto del sistema operativo o del usuario o bien por el acceso no controlado físicamente o a través de la red, es casi imposible que sea totalmente seguro pero se pueden tomar ciertas medidas para evitar daños a la información o a la privacidad. Para mantener la seguridad de un sistema informático se pueden utilizar diversas como el uso de contraseñas, encriptación de la información uso de antivirus, cortafuegos.

-Mecanismos de Seguridad-

Un mecanismo de seguridad (también llamado herramienta de seguridad o control) es una técnica que se utiliza para implementar un servicio, es decir, es aquel mecanismo que está diseñado para detectar, prevenir o recobrarse de un ataque de seguridad. Los mecanismos de seguridad implementan varios servicios básicos de seguridad o combinaciones de estos servicios básicos – los servicios de seguridad especifican que controles son requeridos y los mecanismos de seguridad especifican cómo deben ser ejecutados los controles. Se dividen en aquellos que se implementan en una capa especifica de un protocolo y aquellos que no son específicos de ninguna capa del protocolo o servicio de seguridad en particular estos mecanismos se tratan de selecciones correspondientes de este libro y por ello no se elabora ahora excepto para adelantar la definición del cifrado x800 distingue entre los mecanismos del cifrado es reversible y cifrado irreversible por otro lado los mecanismos del cifrado irreversible incluyen algoritmos hast y códigos de autentificación de mensajes que se emplean en firmas digitales y en aplicaciones de autentificaciones de mensajes.

Cifrado; el uso de algoritmos matemáticos para transformar datos en una forma inteligente

Firma digital; datos añadidos a o transformación criptográfica de una unidad de datos que permite que al receptor verificar la fuente y la integridad de la unidad, control de acceso; una serie de mecanismos que refuerzan los derechos de acceso a los recursos, integridad de datos; una serie de mecanismos empleados para verificar la integridad de una unidad de datos, relleno del trafico; la inserción de bits en espacios en un flujo de datos para frustrar los intentos de análisis de trafico, control de enrutamiento.

-Sistemas de Protección-

Un sistema de protección es algo que toda empresa debe tener para evitar accidentes de todo tipo y así minimizar los posibles riesgos a la infraestructura o a la información que puedan ser causados por incendios o fallas eléctricas o cualquier otro riesgo, otro de los que pueden ser usados son los llamados sistemas contra incendios y además del uso de extintores y sistemas convencionales antincendios convencionales, hay otros tipo de sistemas mas eficaces, como la inserción de gases nobles o la extracción de oxigeno, que preservan mejor los equipos para que no sean alcanzados por el fuego evitando así el contacto con el liquido de los extintores o el agua.

Clúster de servidores.

Un clúster de servidores es un conjunto de ordenadores conectados por una red de forma que funcionan como si tratase de uno solo. Tienen un alto rendimiento y una alta escalabilidad. Los equipos que componen el conjunto no tienen por qué tener ni el mismo hardware ni el mismo software, es decir, pueden ser equipos diferentes unos de otros. Las funciones que puede hacer un clúster son, además de un alto rendimiento y eficiencia, garantizar que en el movimiento en que se produzca un fallo hardware en alguno de los servidores del conjunto, no peligre el buen funcionamiento ni la disponibilidad del sistema informático, porque la operación que se estaba realizando en uno de los servidores del clúster puede pasar a realizarla otro.

Sistemas de identificación.

Un sistema de identificación es un método para el acceso al sistema informático, como a las instalaciones donde este se encuentre físicamente. El uso de técnicas y procedimientos se usan para controlar el acceso a las personas que quieran acceder al sistema o al usuario que accede localmente o de forma remota. Algunas de las herramientas destinadas a tal fin son: la firma electrónica, el certificado digital y otros.

Seguridad en el acceso al sistema informático.

Es muy importante evitar el acceso no autorizado tanto al sistema informático como al recinto o lugar donde se encuentre ubicado, es una parte muy importante dentro de la seguridad y para eso existen los sistemas de protección.

Todas estas medidas de protección formaran parte de la seguridad activa, ya que se utilizan para evitar el acceso de un usuario no autorizado que podría comprometer tanto la privacidad como la integridad de la información contenida en el sistema informático.

Sistemas de control de acceso.

Algunos sistemas de control de acceso pueden ser: guardias y cámaras de seguridad que son utilizados para evitar el acceso al edificio tanto exterior o interior y así controlar el acceso a lugares restringidos.

Protección de redes.

Se puede definir seguridad informática como, la protección contra todos los daños sufridos o causados por las herramientas informáticas y originadas por el acto voluntario y de mala fe de un individuo. Para proteger al sistema informático hay que poner frenos contra todo tipo de amenazas potenciales. Y multiplicar el número de barreras sucesivas dado que ninguna protección es infalible, así en el momento en el que un usuario extraño pudiera pasar una protección inmediatamente seria bloqueado por otra. También es necesario proteger todos los medios de acceso de una empresa, a menudo se ve a la empresa sobreproteger su conexión a internet, dejando las demás vías de acceso sin protección alguna.

El pirateo, acceso no autorizado de un usuario ajeno a la empresa. Cuando un pirata obtiene acceso, incluso de nivel usuario puede llegar a modificar los datos o detener algunos servidores que podrían poner en riesgo la integridad de la empresa misma. Ningún tipo de atacante deberá obtener ni el mas mínimo acceso al sistema de la empresa porque conseguiría estropear algunos componentes estratégicos, tales como el servidor de correo o el sitio web.

La misma protección debe ser usada con los llamados virus, que se reproducen de manera más o menos autónoma y representan una de las amenazas mas frecuentes en el interior de la empresa, debido a su variedad son muy difíciles de interceptar y se transmiten principalmente a través del correo electrónico o de las transferencias de archivos por internet.

Tipos de atacantes

Virus.

Los llamados virus son programas autónomos que son hechos para reproducirse y difundirse de manera autónoma y sus principales características son: la manera en que se reproduce e infecta el sistema informático y las acciones mortíferas que realizara.

Algunas subcategorías de virus son los llamados gusanos (worm en ingles) es casi idéntico al virus clásico solo que el virus necesita una intervención manual para reproducirse y el gusano puede reproducirse de manera autónoma sin ningún tipo de intervención. Este otro llamado caballo de Troya (trojanhorse) es un virus inofensivo que disimula su aspecto nocivo tomando el aspecto externo de un programa inofensivo, incluso atractivo para el usuario. Típicamente se presenta como un juego o más insidiosamente como un programa antivirus.

Intercepción de datos confidenciales.

Otro de los riesgos importantes que puede dañar a una empresa es la intercepción por parte de un tercero de datos confidenciales, es necesario tomar conciencia que en una conexión de internet normal el 99,9% de los datos que circulan no están cifrados por lo que pueden ser interceptados por cualquiera.

Es más una operación simple y al alcance de cualquier pirata. Existen muchos programas que permiten guardar y luego consultar todo lo que pasa por una red informática. Los datos se transmiten por la red de un ordenador, y así todos los ordenadores situados en la misma red los reciben de forma sistemática, cada ordenador mira la dirección del destinatario de este paquete de datos y lo compara con su propia dirección, si ambas direcciones no corresponden, el ordenador simplemente lo ignora, solo la maquina a la que este destinado el paquete de datos lo tendrá en cuenta.

Por lo tanto, es fácil utilizar algunos programas de espionaje que leerán y conservaran todos los paquetes de datos, incluso aquellos que no están destinados a la maquina.